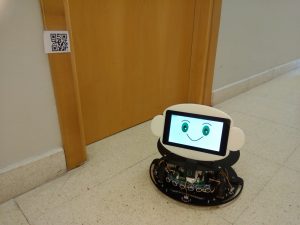

ALFABOT

El proyecto ALFABOT ha contado con la ayuda concedida de la Comunidad de Madrid en el programa “Cheque Innovación” con Impulso Tecnológico S.L. como beneficiario con número de expediente 05/891528.9/17.

Características

- Tiempo de operación con batería cargada completamente >5 horas.

- Dimensión menor en vista superior aprox. 300mm.

- Estructura soporta pesos superiores a 5Kg.

- Tensión de alimentación 12 V, con conversores DC/DC incluidos.

Sensores de vacío (evita caídas en desniveles) ( centro, izq. y dcha.).

Sensores de vacío (evita caídas en desniveles) ( centro, izq. y dcha.).- Sensores de impacto ( Centro, izq. y dcha.).

- Sensores de ultrasonidos HC-SR04 Centro, izq y dcha.

- Salidas para LEDs tricolores.

- Salida USB de Arduino y USB.

- Motores con encoder 12V.

- Interruptor ON/OFF (Reset).

- Integración de cámara Raspberry.

- Zumbador.

- Anclajes: posibilidad de subir la estructura robot.

- Amplificador de audio y 2 altavoces (2 altavoces) conectados por USB.